3 razones por las que los intercambios de criptomonedas son vulnerables a ataques y ataques

Los intercambios de criptomonedas manejan grandes volúmenes de dinero. El problema con todo ese volumen es que resulta atractivo para todo tipo de personas equivocadas. Gente infame. Personas que quieren tomar ese dinero para sí mismas..

Los intercambios de criptomonedas se enfrentan a lo peor y hay mucho interés en piratear y robar criptomonedas. Desafortunadamente, los intercambios de cifrado tienen vulnerabilidades que pueden explotarse. Aquí hay algunas razones por las que los intercambios de cifrado siguen siendo vulnerables a estafas, fraudes, piratería informática y ataques..

Razón 1: Grandes tenencias de criptomonedas

La razón principal y más obvia es el volumen mencionado. Es un poco absurdo usar esto como un punto porque cubre todas las demás razones. Los ladrones quieren las fichas y las quieren ahora.

Pero tómese un momento para pensar en la escala de lo que un atacante está tratando de conseguir.

Cada intercambio tiene una billetera caliente. La billetera caliente (o billetera en línea) procesa transacciones en el intercambio, sin tener que mover las monedas de un lado a otro entre billeteras frías fuera de línea. Sin embargo, la billetera caliente es uno de los principales atractivos de un ataque. En cualquier momento, un intercambio puede tener cientos de millones de dólares en criptomonedas en una billetera caliente. En diciembre de 2017, Bittrex había terminado $ 4 mil millones sentado en una sola billetera. Deja que eso se hunda por un momento.

Bittrex no está solo. Todos los intercambios tienen billeteras calientes. Y diciembre de 2017 fue un período comercial particularmente intenso. ¿Pero tokens por valor de cuatro mil millones de dólares protegidos con una sola clave privada? Es increiblemente arriesgado.

También hay ejemplos destacados:

- Bithumb. El intercambio de Corea del Sur perdió 35 mil millones de wones coreanos (alrededor de $ 31.5 millones) en tokens en junio de 2018.

- Coinrail. Otro intercambio de Corea del Sur, Coinrail perdió alrededor de 40 mil millones de wones coreanos (alrededor de $ 35 millones) en tokens, también en junio de 2018..

- Coincheck. El intercambio japonés Coincheck perdió 523 millones de monedas NEM, en ese momento con un valor de alrededor de $ 534 millones, en enero de 2018.

- Zaif. Otro intercambio japonés, Zaif, perdió alrededor de $ 60 millones en bitcoin, bitcoin cash y MonaCoin, en septiembre de 2018..

- Bitstamp. Bitstamp, con sede en Luxemburgo, perdió 18,866 BTC en enero de 2015, por un valor de alrededor de $ 5,1 millones..

Estos son solo cinco ejemplos de un truco de billetera caliente. Hay un sinnúmero de otros casos de hacks de intercambio de criptomonedas..

Razón 2: Errores humanos

Los intercambios de cifrado no son autónomos. Detrás de escena, y como todos los sitios web importantes, hay un equipo dedicado que trabaja para mantener las cosas funcionando. En su mayor parte eso funciona bien. Sin embargo, los humanos son falibles. Lamentablemente, en el mundo de las criptomonedas, los errores se castigan severamente. Además, es fácil para un atacante enviar correos electrónicos no deseados o de phishing con la esperanza de obtener un golpe..

Tome el truco de Bitstamp de la última sección. Bitstamp inicialmente se mantuvo muy callado con respecto al hack, pero un documento filtrado arrojar luz sobre los acontecimientos. Los piratas informáticos enviaron una serie de correos electrónicos de spear-phishing a seis empleados de Bitstamp en el transcurso de varias semanas. Los atacantes completaron verificaciones de antecedentes de los empleados, los solicitaron a través de Skype y, finalmente, lograron convencer a un administrador del sistema Bitstamp para que descargara un documento de Word..

El documento de Word contenía un script oculto de Visual Basic para Aplicaciones (VBA) que descargaba un archivo malicioso y comprometía la máquina de administradores del sistema. Una vez comprometido, el atacante tuvo acceso a los principales servidores de billetera activa de Bitstamp, incluidas las frases de contraseña..

“El 4 de enero, el atacante drenó la billetera Bitstamp, como se evidencia en la cadena de bloques. Aunque el contenido máximo de esta billetera fue de 5000 bitcoins en cualquier momento, el atacante pudo robar más de 18,000 bitcoins a lo largo del día a medida que los clientes realizaban más depósitos “.

No es de extrañar que alrededor de 31 intercambios de cifrado hayan sido pirateados en los últimos ocho años, con una pérdida de más de $ 1.3 mil millones..

Razón 3: fallas en la infraestructura

Los errores humanos también pueden causar otras vulnerabilidades. Si el atacante no está apuntando a los empleados, puede apostar que está apuntando a vulnerabilidades en la infraestructura del sitio web..

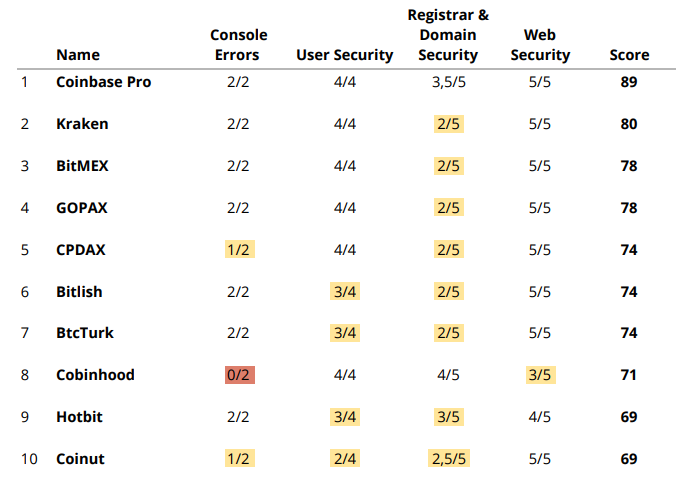

El Informe de seguridad de ICO Rating Exchange identifica cuatro áreas donde los intercambios de criptomonedas son vulnerables:

- Errores de consola

- Seguridad de la cuenta de usuario

- Seguridad del registrador y del dominio

- Seguridad de los protocolos web

Errores de consola

Los errores en el código de intercambio subyacente no son automáticamente críticos, pero dependen de la gravedad del error. Por ejemplo, el hackeo masivo de DAO se debió casi por completo a una vulnerabilidad de código. Los piratas informáticos robaron más de $ 50 millones en Ethereum.

El informe ICO Rating estima que el 68% de los intercambios investigados no tienen ningún error. Entonces, ¿qué pasa con el otro 32%? Bueno, eso depende del tipo de vulnerabilidad del código. Además, si alguna parte malintencionada conoce la vulnerabilidad y es rentable explotarla.

Seguridad de la cuenta de usuario

Probablemente esté pensando que “la seguridad de la cuenta de usuario final individual no es un gran problema”. Hasta cierto punto, tienes razón. La seguridad de la cuenta del usuario final es importante pero no fundamental para la seguridad del intercambio.

Las cuentas de los empleados de Exchange son un asunto diferente. La seguridad de la cuenta de usuario para los empleados de intercambio de cifrado debe ser sólida y coherente. Quiero pensar que todos los intercambios criptográficos orientan a los empleados sobre la seguridad de la cuenta (contraseña segura de un solo uso, más de ocho caracteres, una combinación de caracteres y símbolos, etc.).

Seguridad del registrador y del dominio

El estudio examinó las vulnerabilidades de intercambio relacionadas con el dominio y el registrador del sitio. Identificó cinco vulnerabilidades potenciales diferentes:

- Bloqueo del registro. El bloqueo del registro es una marca especial en el registro que impide que cualquiera realice cambios en su dominio..

- Bloqueo de registrador. A diferencia del “bloqueo del registro”, el bloqueo del registrador evita el secuestro de dominios al aumentar la seguridad y la autenticación antes de permitir cambios en el registro..

- Cuentas de roles. Una cuenta de función evita la filtración de información privada encontrada a través de un registro. En teoría, dificulta la búsqueda de personas vinculadas al registro de dominio y, por lo tanto, es más difícil para los atacantes apuntar..

- Vencimiento. La expiración del dominio es sorprendentemente común (¿recuerdas cuando Google dejó que su dominio expirara accidentalmente y alguien se abalanzó sobre él?).

- DNSSEC. DNSSEC (Extensiones de seguridad del sistema de nombres de dominio) es un conjunto de herramientas para proteger contra ataques de DNS. DNSSEC autentica todas las consultas de DNS con una firma criptográfica, rechazando entradas y respuestas de DNS no autorizadas.

Seguridad de los protocolos web

El vector de ataque final es la seguridad del protocolo web. Los atacantes son expertos en explotar vulnerabilidades basadas en la web. De hecho, algunos de los ataques más grandes se derivan de las vulnerabilidades más comunes. El informe probó la seguridad del protocolo de intercambio utilizando https://www.htbridge.com/websec/, evaluar si los siguientes cinco encabezados de seguridad están presentes:

- Estricta seguridad en el transporte. El encabezado HTTP-Strict-Transport-Security (HSTS) obliga a las sesiones del navegador a usar HTTPS.

- Protección X-XSS. El encabezado X-XSS-Protection define cómo el sitio se protege contra el scripting entre sitios y las vulnerabilidades que lo acompañan..

- Política de seguridad de contenido. El encabezado Content-Security-Policy (CSP) permite la definición de fuentes permitidas de tipos específicos de contenido, lo que ayuda a defenderse contra XSS y otros ataques de inyección de código. Además, CSP define algunos comportamientos de seguridad del navegador, como el uso de un entorno sandbox para la sesión..

- Opciones de X-Frame. El encabezado X-Frame-Options define si el sitio se permite enmarcar. El bloqueo del encuadre detiene ataques como el secuestro de clics y la publicidad maliciosa.

- X-Content-Type-Options. El encabezado X-Content-Type-Options también protege contra XSS y ataques de inyección de código al deshabilitar el rastreo de contenido al tiempo que garantiza que el contenido esté definido y controlado por el encabezado.

El informe de calificación de ICO indica que el 29 por ciento de los intercambios de cifrado examinados no tenían ninguno de los encabezados de seguridad anteriores..

Desafíos de seguridad del intercambio de criptomonedas

Está claro que los intercambios de criptomonedas tienen numerosos defectos. Además, ves la escala de los problemas que enfrentan los intercambios. Una base de usuarios en crecimiento aumenta las tenencias de intercambio, lo que a su vez hace que el intercambio sea un objetivo más atractivo. También se deben tener en cuenta los sitios que experimentan un crecimiento rápido y que amplían las prácticas de seguridad en consecuencia..

Los intercambios de criptomonedas no son especiales. No son sitios web únicos con protocolos especializados. Un intercambio de cifrado utiliza los mismos protocolos de seguridad que el resto de Internet. Y como el resto de Internet, el intercambio es tan fuerte como la implementación de seguridad. Si el diseñador del sitio no está a la altura, se garantiza que el intercambio y sus usuarios lo pasarán mal.

La mejor práctica es eliminar su criptomoneda de un intercambio potencialmente vulnerable y almacenarla en una billetera fría segura fuera de línea..