Piratería Blockchain: ¿Está en riesgo su seguridad?

La seguridad de Bitcoin y blockchain sigue siendo un tema candente. La pérdida de Bitcoin por robo y fraude es una experiencia dolorosa. En el pasado, los hackeos de intercambio de Bitcoin han causado la pérdida de cientos de miles de Bitcoin. En otras ocasiones, las vulnerabilidades de la aplicación de billetera criptográfica han permitido a los piratas informáticos robar Bitcoins de usuarios desprevenidos..

Los piratas informáticos y los ladrones pueden robar Bitcoin y otras criptomonedas. Eso es sin duda. Pero, ¿qué pasa con la cadena de bloques? ¿Puedes hackear una cadena de bloques? ¿O podría almacenar malware en una cadena de bloques??

¿Se puede piratear una cadena de bloques??

La tecnología Blockchain se promociona como un reemplazo para todo, desde la banca hasta el control de pasaportes, el seguimiento de la cadena de suministro de fabricación hasta los controles aduaneros transfronterizos y mucho más. Si bien la tecnología blockchain podría ayudar en esas situaciones, de ninguna manera es una panacea o una varita mágica. En cada uno de esos casos de uso hipotéticos, hay un factor de unión importante: la seguridad.

Antes de que las empresas, los gobiernos y otras organizaciones comiencen a implementar la tecnología blockchain y las criptomonedas, la seguridad de la tecnología necesita un examen detenido..

Durante mucho tiempo, se pensó que las cadenas de bloques eran imposibles de piratear. La única situación en la que se podía piratear una cadena de bloques era con un ataque del 51%. Y se pensó que realizar un ataque del 51% era difícil.

¿Cómo funciona un ataque del 51%??

La seguridad de una cadena de bloques radica en la verificación de la red. La cadena de bloques permanece segura ya que cada minero valida el hash de los bloques. Si se manipulan los bloques, el hash del bloque no coincide y los mineros de criptomonedas y la red pueden rechazar el bloque..

La fuerza de una cadena de bloques proviene de la descentralización. Los mineros que verifican los bloques no controlan la red directamente. Pero juegan un papel vital para garantizar que la red funcione correctamente..

La red permanece segura mientras una sola entidad no controle más del 50% de los nodos activos. Si una sola entidad controla más del 50% de la red, puede evitar que se procesen nuevas transacciones, detener los pagos por completo y potencialmente participar en el doble gasto de criptomonedas..

Sin embargo, un error común de ataque del 51% es que el ataque podría crear un nuevo Bitcoin (o la criptomoneda nativa de la cadena de bloques bajo ataque). Además, es muy poco probable (léase: casi imposible) que el atacante pueda alterar bloques previamente verificados..

Un ataque del 51% suena difícil de lograr. Controlar más del 50% de los nodos de una sola red debería llevar tiempo y recursos. Desafortunadamente, no es tan difícil como podría pensar. Consulte un historial breve y reciente de ataques del 51% para ver con qué frecuencia ocurre este tipo de pirateo de blockchain.

Explotación de las vulnerabilidades de Blockchain

El ataque del 51% no es el único problema al que se enfrenta la tecnología blockchain. La complejidad de la tecnología blockchain significa que, a veces, los desarrolladores introducen vulnerabilidades en blockchain directamente. Cuando existe una vulnerabilidad en una cadena de bloques, es solo cuestión de tiempo antes de que alguien la descubra.

En febrero de 2019, el equipo de desarrollo de Zcash reveló que había solucionado un “defecto criptográfico sutil”En el protocolo Zcash. Si bien ningún pirata informático aprovechó la vulnerabilidad de Zcash, un atacante podría haberla utilizado para crear cantidades ilimitadas de tokens Zcash falsificados..

¿Puedes revertir la cadena de bloques??

Hay otros ejemplos de desarrolladores de blockchain y criptomonedas que introducen vulnerabilidades en sus plataformas, como el hack de DAO (que provocó una reversión de la red Ethereum) y el hack de enteros de Bitcoin que no tuvo éxito (que provocó una reversión de la red de Bitcoin después de que un hacker creara 92 mil millones de Bitcoin). ).

A principios de 2019, la red Ethereum estaba planeando una actualización importante. Justo antes de lanzar la actualización, la firma de seguridad de contratos inteligentes, ChainSecurity, le dijo al equipo de desarrollo de Ethereum que la actualización podría tener consecuencias catastróficas. La actualización planificada dejaría los contratos inteligentes existentes en la cadena de bloques Ethereum abiertos al mismo tipo de error que llevó al hack de DAO..

En los primeros días de la criptomoneda, revertir la red era difícil, pero podía lograr un consenso más fácil entre los nodos de la red y otros participantes. Los ejemplos de cadenas de bloques de Bitcoin y Ethereum sirven como ejemplos principales..

Más recientemente, la idea de hacer retroceder una cadena de bloques para contrarrestar un pirateo ha encontrado resistencia. A mediados de 2019, el intercambio de Binance sufrió un ataque, perdiendo más de $ 40 millones en tokens en el proceso. El CEO de Binance, Changpeng Zhao, discutió públicamente una reversión de la red de Bitcoin para contrarrestar el robo, devolviendo los fondos en el proceso..

Si bien una reversión presenta un problema importante para las principales redes como Bitcoin y Ethereum, las cadenas de bloques más pequeñas se han revertido con éxito después de un hack de blockchain..

En julio de 2014, el intercambio MintPal sufrió una infracción. Alrededor de 8 millones de Vericoin fueron robados durante el ataque, lo que representa alrededor del 30% de todo el suministro de Vericoin. Dadas las implicaciones de que un solo pirata informático tenga esa cantidad de criptomoneda robada, el equipo de desarrollo de Vericoin optó por revertir la cadena de bloques para una bifurcación dura. (A diferencia de una bifurcación suave, que no divide la cadena de bloques).

¿Hay malware en Blockchain??

Los hacks de criptomonedas que se dirigen específicamente a la cadena de bloques son raros. La tecnología Blockchain se considera segura ya que implementa una amplia gama de protocolos de seguridad y primitivas criptográficas. La reversión de Vericoin fue costosa, pero no fue un ataque a la cadena de bloques en sí. Más bien, un intercambio cuyas transacciones se registran en la cadena de bloques creó un problema que los desarrolladores de Vericoin solucionaron utilizando una reversión de la cadena de bloques y una bifurcación..

La distribución de malware a través de la cadena de bloques es difícil por varias razones. El tamaño de una transacción de blockchain es muy pequeño, generalmente de decenas de kilobytes. Por lo tanto, cualquier malware tendría que ajustarse a las restricciones de tamaño de la cadena de bloques, lo que dificulta el desarrollo de malware..

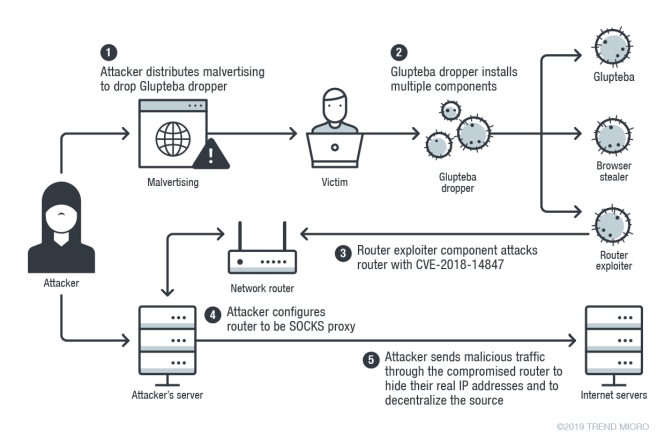

Entonces, distribuir malware usando blockchain es difícil. Sin embargo, la tecnología blockchain tiene otros usos para el malware. El malware Glupteba utiliza la cadena de bloques de Bitcoin para recibir actualizaciones y comandos, lo que permite a sus desarrolladores reaccionar rápidamente a cualquier comando y controlar la eliminación del servidor. En lugar de reconfigurar toda la estructura de control de malware, el desarrollador de malware simplemente actualiza un script.

El Publicación de blog de Trend Micro explica cómo la variante de Glupteba utiliza las transacciones de Bitcoin para evadir el software de seguridad.

¿Puedes hackear una cadena de bloques??

Volviendo a la pregunta original: ¿puedes hackear una cadena de bloques? La tecnología Blockchain tiene vulnerabilidades, al igual que cualquier otra tecnología importante. Y, al igual que otras tecnologías, la mayoría de las vulnerabilidades que exponen la tecnología blockchain provienen de errores humanos..

Hackear la cadena de bloques no es la única forma en que los delincuentes y el malware están afectando a las criptomonedas. El malware de criptojacking roba la potencia de su CPU para extraer criptomonedas, mientras que los delincuentes utilizan Bitcoin para lavar sus ganancias de ransomware.