Blockchain Hacking: czy Twoje bezpieczeństwo jest zagrożone?

Bitcoin i bezpieczeństwo blockchain pozostają gorącym tematem. Utrata Bitcoina w wyniku kradzieży i oszustwa to bolesne doświadczenie. W przeszłości hacki do wymiany bitcoinów spowodowały utratę setek tysięcy bitcoinów. W innych przypadkach luki w zabezpieczeniach aplikacji portfela kryptowalutowego umożliwiały hakerom kradzież Bitcoinów od niczego niepodejrzewających użytkowników.

Hakerzy i złodzieje mogą ukraść Bitcoiny i inne kryptowaluty. To bez wątpienia. Ale co z blockchainem? Czy możesz zhakować blockchain? A może możesz przechowywać złośliwe oprogramowanie w łańcuchu bloków??

Czy można zhakować Blockchain?

Technologia Blockchain jest reklamowana jako zamiennik wszystkiego, od bankowości po kontrolę paszportową, śledzenie łańcucha dostaw produkcji po transgraniczne kontrole celne i wiele więcej. Chociaż technologia blockchain może pomóc w takich sytuacjach, nie jest to panaceum ani magiczna różdżka. W każdym z tych hipotetycznych przypadków użycia istnieje ważny czynnik łączący: bezpieczeństwo.

Zanim firmy, rządy i inne organizacje zaczną wdrażać technologię blockchain i kryptowaluty, bezpieczeństwo tej technologii wymaga dokładnego zbadania.

Przez długi czas uważano, że blockchainy są niemożliwe do zhakowania. Jedyną sytuacją, w której można było zhakować łańcuch bloków, było użycie ataku 51%. A wykonanie 51% ataku uznano za trudne.

Jak działa atak 51%?

Bezpieczeństwo łańcucha bloków polega na weryfikacji sieci. Blockchain pozostaje bezpieczny, ponieważ każdy górnik sprawdza poprawność skrótu bloków. Jeśli bloki są manipulowane, hash bloku nie pasuje, a górnicy kryptowaluty i sieć mogą odrzucić blok.

Siła łańcucha bloków pochodzi z decentralizacji. Górnicy weryfikujący bloki nie kontrolują bezpośrednio sieci. Odgrywają jednak istotną rolę w zapewnieniu prawidłowego funkcjonowania sieci.

Sieć pozostaje bezpieczna, o ile pojedynczy podmiot nie kontroluje ponad 50% aktywnych węzłów. Jeśli pojedynczy podmiot kontroluje ponad 50% sieci, może uniemożliwić przetwarzanie nowych transakcji, całkowicie wstrzymać płatności i potencjalnie zaangażować się w podwójne wydatki na kryptowalutę.

Jednak jednym z powszechnych błędnych przekonań dotyczących 51% ataków jest to, że atak może stworzyć nowy Bitcoin (lub kryptowalutę natywną dla atakowanego łańcucha blokowego). Ponadto jest wysoce nieprawdopodobne (czytaj: prawie niemożliwe), że osoba atakująca może zmienić wcześniej zweryfikowane bloki.

Atak 51% wydaje się trudny do wykonania. Kontrolowanie ponad 50% węzłów w jednej sieci powinno zająć czas i zasoby. Niestety nie jest to takie trudne, jak mogłoby się wydawać. Sprawdź krótką i najnowszą historię 51% ataków, aby zobaczyć, jak często dochodzi do tego typu włamań do łańcucha bloków.

Wykorzystywanie luk w zabezpieczeniach Blockchain

Atak 51% nie jest jedynym problemem, przed którym stoi technologia blockchain. Złożoność technologii blockchain oznacza, że czasami programiści umieszczają luki bezpośrednio w łańcuchu bloków. Kiedy w łańcuchu bloków istnieje luka, to tylko kwestia czasu, zanim ktoś ją odkryje.

W lutym 2019 zespół programistów Zcash ujawnił, że naprawił „subtelna wada kryptograficzna”W protokole Zcash. Chociaż żaden haker nie wykorzystał luki w zabezpieczeniach Zcash, osoba atakująca mogła wykorzystać ją do stworzenia nieograniczonej liczby fałszywych tokenów Zcash.

Czy możesz wycofać Blockchain?

Istnieją inne przykłady deweloperów blockchain i kryptowalut, które wprowadzają luki w swoich platformach, takie jak hack DAO (który spowodował wycofanie sieci Ethereum) i nieudany hack Bitcoin integer (który spowodował wycofanie sieci Bitcoin po tym, jak haker stworzył 92 miliardy bitcoinów) ).

Na początku 2019 roku sieć Ethereum planowała poważną aktualizację. Tuż przed wydaniem aktualizacji firma zajmująca się bezpieczeństwem inteligentnych kontraktów, ChainSecurity, powiedziała zespołowi programistów Ethereum, że aktualizacja może mieć katastrofalne konsekwencje. Planowana aktualizacja pozostawi istniejące inteligentne kontrakty w łańcuchu blokowym Ethereum otwarte na ten sam rodzaj błędu, który doprowadził do włamania do DAO.

We wczesnych dniach kryptowaluty wycofywanie się z sieci było trudne, ale mogło osiągnąć łatwiejszy konsensus między węzłami sieci a innymi uczestnikami. Przykłady łańcuchów bloków Bitcoin i Ethereum służą jako najlepsze przykłady.

Niedawno pomysł wycofania łańcucha bloków w celu przeciwdziałania włamaniu spotkał się z oporem. W połowie 2019 roku giełda Binance została zhakowana, tracąc w ten sposób ponad 40 milionów dolarów tokenów. Dyrektor generalny Binance, Changpeng Zhao, publicznie omówił wycofanie sieci Bitcoin w celu przeciwdziałania kradzieży, zwracając przy tym środki.

Podczas gdy wycofanie stanowi poważny problem dla głównych sieci, takich jak Bitcoin i Ethereum, mniejsze łańcuchy bloków zostały pomyślnie wycofane po włamaniu do łańcucha bloków.

W lipcu 2014 giełda MintPal doznała naruszenia. Około 8 milionów Vericoin zostało skradzionych podczas włamania, co stanowi około 30% całej podaży Vericoin. Biorąc pod uwagę konsekwencje pojedynczego hakera posiadającego taką ilość skradzionej kryptowaluty, zespół programistów Vericoin zdecydował się wycofać blockchain w celu uzyskania hard-forka. (W przeciwieństwie do soft-fork, który nie rozdziela łańcucha bloków).

Czy w Blockchain jest złośliwe oprogramowanie??

Hacki kryptowalutowe, których celem jest konkretnie blockchain, są rzadkie. Technologia Blockchain jest uważana za bezpieczną, ponieważ wdraża szeroką gamę protokołów bezpieczeństwa i prymitywów kryptograficznych. Wycofywanie Vericoin było kosztowne – ale nie był to atak na sam łańcuch bloków. Raczej giełda, której transakcje są zapisywane w łańcuchu blokowym, spowodowała problem, który programiści Vericoin naprawili za pomocą wycofania blockchain i hard-fork.

Dystrybucja złośliwego oprogramowania za pośrednictwem łańcucha bloków jest trudna z wielu powodów. Wielkość transakcji blockchain jest bardzo mała, zwykle wynosi kilkadziesiąt kilobajtów. Dlatego każde złośliwe oprogramowanie musiałoby być zgodne z ograniczeniami rozmiaru łańcucha blokowego, co utrudniłoby tworzenie złośliwego oprogramowania.

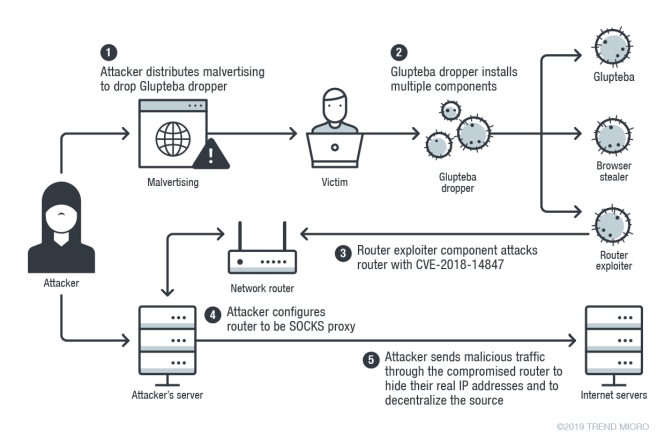

Dystrybucja złośliwego oprogramowania za pomocą łańcucha bloków jest zatem trudna. Jednak technologia blockchain ma inne zastosowania dla złośliwego oprogramowania. Złośliwe oprogramowanie Glupteba wykorzystuje łańcuch bloków Bitcoin do otrzymywania aktualizacji i poleceń, umożliwiając jego twórcom szybką reakcję na każde zablokowanie serwera poleceń i kontroli. Zamiast rekonfigurować całą strukturę kontroli złośliwego oprogramowania, twórca złośliwego oprogramowania po prostu aktualizuje skrypt.

Plik Wpis na blogu firmy Trend Micro wyjaśnia, w jaki sposób wariant Glupteba wykorzystuje transakcje Bitcoin do ominięcia oprogramowania zabezpieczającego.

Czy możesz zhakować Blockchain?

Wracając do pierwotnego pytania: czy możesz zhakować łańcuch bloków? Technologia Blockchain ma luki, podobnie jak każda inna ważna technologia. Podobnie jak inne technologie, większość luk w zabezpieczeniach ujawniających technologię blockchain pochodzi z błędu ludzkiego.

Hakowanie łańcucha bloków nie jest jedynym sposobem, w jaki przestępcy i złośliwe oprogramowanie wpływają na kryptowalutę. Cryptojacking malware kradnie moc twojego procesora do wydobywania kryptowalut, podczas gdy przestępcy używają Bitcoin do prania zysków z ransomware.